リスク分析を行う際によるあるのが、リスクと脅威・脆弱性をごっちゃ混ぜにして考えてしまい、それぞれの定義を勘違いしてしまうことです。ここでは、リスクとは何か?そしてリスクを構成する要因(脅威・脆弱性・情報資産)はリスクにどのように影響するのかを説明します。

脅威

脅威とは会社の経営・組織・システム等に対して何らかの損害を与える要因の事を言います。脅威には様々なものが存在します。例えば、「泥棒」は脅威です。なぜなら「泥棒」は空き巣などをしてお金などの大切なものを盗むからです。JIS Q 13335-1:2006やJIS Q 27002では脅威を以下のように分類していますので、具体的にどのような脅威があるのか見てみましょう。

| 脅威の分類 | 脅威の例 | |

| 人為的脅威 | 意図的脅威 | DDoS、ウィルス、不正侵入、フィッシング、改ざんなどの攻撃 |

| 偶発的脅威 | 設定ミスや作業ミスによる障害 | |

| 環境的脅威 | 地震、火災、台風、洪水などの災害 | |

ただ、これらの脅威があるからっと言って、必ず被害に遭うとは限りませんよね?例えば、環境的脅威の地震があったとしても、建物が免振・耐震であれば被害がゼロもしくはゼロに近くなります。

脆弱性

脆弱性とは「もろくて弱い性質または状態」の事を言いますが、ITの世界ではプログラムの不具合や設計ミスなどが原因となってセキュリティ上の問題・弱点となる事を言います。脆弱性の事をセキュリティホールと表現することもあります。

脆弱性を家で例えてみましょう。この家は新築です。本来であれば1階の窓には電動シャッターを設置する予定でした。なぜなら、近所で空き巣被害が多い地域だからです。しかしながら、実際には建築会社のミスで1階の窓に電動シャッターを設置するのを忘れていました。よって、この新築の家は泥棒に入りやすい家となってしまい、この家には脆弱性がある、と表現する事ができます。

情報資産

一般的に「資産」とは所有する金銭・土地・建物の事を指しますが、ITの世界では「情報資産」という言葉があり、会社が所有している個人情報・顧客情報・技術情報・営業情報・会社の戦略情報など目に見えない(手で触れることができない)資産の事を指します。

リスク

それでは最後にリスクについて説明しましょう。リスクは損害を被る可能性の事を指します。厳密にはリスクには純粋リスクと投機的リスクの2種類ありますが、ITの世界では基本的には純粋リスクの事を指します。

| リスクの種類 | 説明 |

| 純粋リスク | 損失のみをもたらす。一般的な純粋リスクとして自然災害、サイバー攻撃、交通事故などがあげられる。 |

| 投機的リスク | 損失もしくは利益をもたらす。投機的リスクの例として法改正、景気の変化、新製品開発など場合によっては利益ももたらす可能性もあり、損失をもたらす可能性もある事象を指す。 |

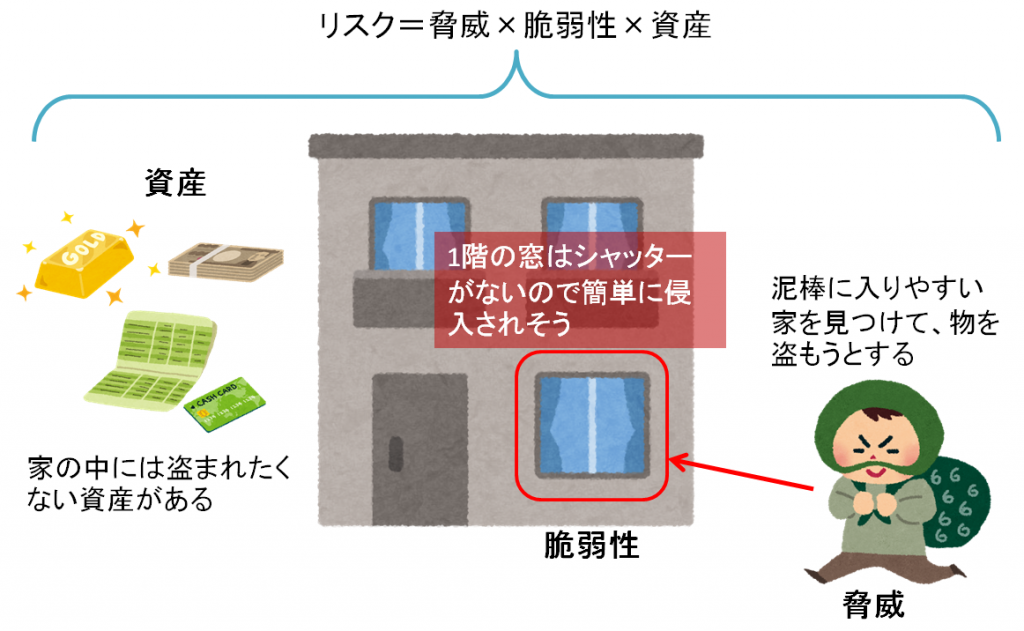

リスクは脅威・脆弱性・情報資産の組み合わせによって変化します。例えば、下の図では「泥棒」が脅威、「シャッターのない窓」が脆弱性、「お金や通帳」が資産と表現できます。

例えば、泥棒がいたとしても、家の窓にシャッターが設置されており侵入するのが難しければ、泥棒はその家に侵入することをせず、お金も盗まれません。逆に窓のシャッターが設置されておらず、鍵もかかっていない状態の家があったとします。しかしながら、家の中にはお金や通帳など資産となるものが一切ない場合、泥棒が入ったとしても被害はほぼゼロになります。

つまり、脅威だけ、脆弱性だけ注目してもリスクを正確には判断できません。リスクは脅威と脆弱性と資産の組み合わせによって表現する必要があるのです。

リスク対策の4つの手法

リスク対策には4つの手法があります。それはリスクの保有・リスクの低減・リスクの回避・リスクの移転です。これらに関してはこちらのページで説明しています。